tl;dr Bitte achtet auf den Anhang in Benachrichtungs-Mails: keine ZIP-Files öffnen!

Es werden gerade massenhaft Mails in unserem Namen und mit unserem Logo verschickt. Diese Mails sehen täuschend echt aus und kündigen ein neues Fax an. Angehängt ist ein ZIP-File, in dem eine JScript Datei liegt, die einen Trojaner namens „Locky“ nachlädt und auf Deinem Windows-PC installiert.

Wie kommen die Betrüger an meine Mailadresse?

Die Betrüger haben anscheinend irgendwo eine riesige Liste mit Adressen „abgegriffen“. Wo genau, können wir nicht sagen. Wichtig ist: Die Daten kommen nicht von uns. Es werden zahlreiche Mailadressen angeschrieben – egal, ob sipgate Kunde oder nicht. Häufig werden bei solchen Listen auch gleich Vor- und Nachnamen mitgekauft, so dass sogar die Anrede stimmen kann. Vermutlich nutzen die Betrüger in der Anrede aber lediglich den Teil vor dem @ Deiner Mailadresse.

Wie kann ich eine Betrugs-Mail von einer echten Mail unterscheiden?

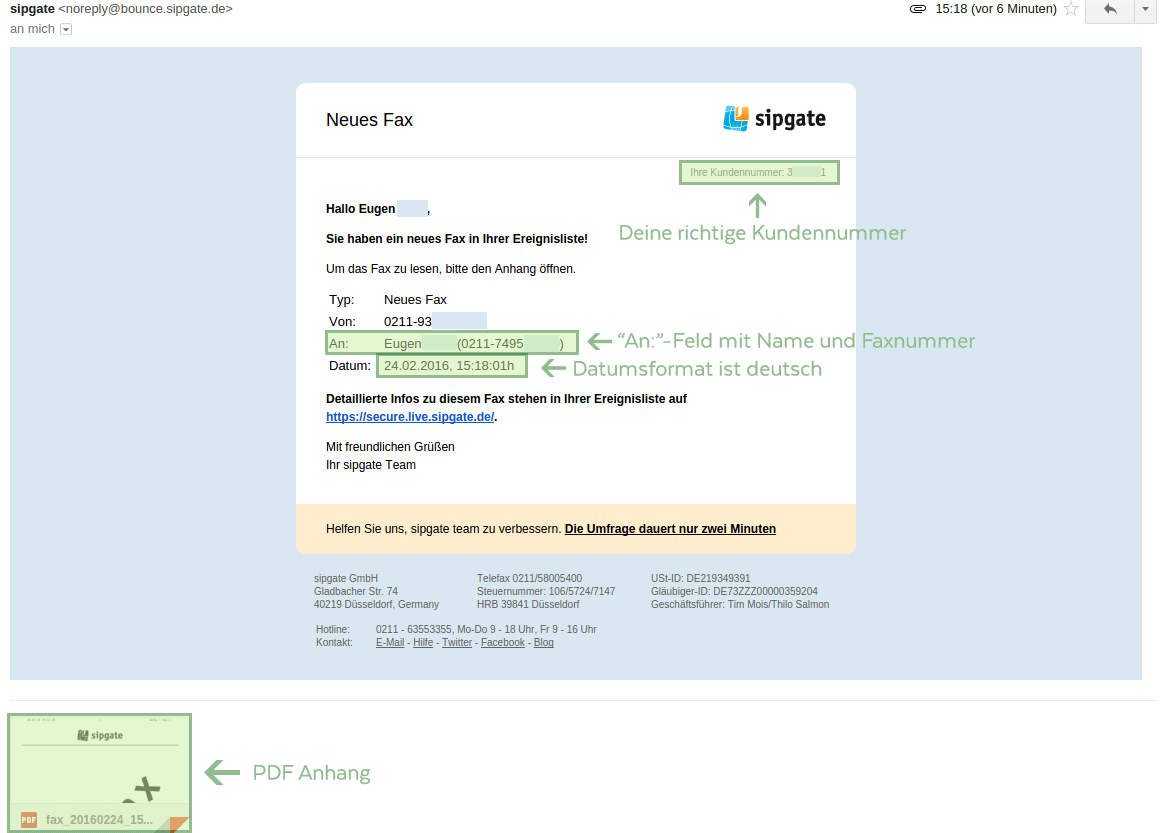

Ganz eindeutig: Wir verschicken keine ZIP-Files. Nie. Außerdem ist das Datumsformat in der Betrugs-Mail nicht Deutsch, wie es bei uns der Fall ist – und das „An:“-Feld fehlt komplett. Soweit der jetzige Stand. Solltest Du unsicher sein, schau am besten in Deinem Account nach, ob Du wirklich ein neues Fax bekommen hast.

Hier ein Beispiel für eine echte Benachrichtungs-Mail so wie wir sie verschicken:

Update (26.02.2016):

Warum wurde ich nicht per Mail gewarnt?

… hat man uns jetzt des Öfteren gefragt. Und es klingt natürlich auch erst mal nach einem klugen Schritt. Allerdings gibt es viele gute Gründe, die dagegen sprechen: Da die Betrüger als Absender eine E-Mail-Adresse verwendet haben, die von uns für zahlreiche Systemmails automatisiert im Einsatz ist, wird diese von einzelnen Mail-Servern (darunter bei Hetzner und Outlook.com gehostete Mail-Domains) derzeit abgelehnt. Würden wir nun massenhaft Mails mit einer Warnung versenden, könnte das diesen Effekt verstärken.

Sollte es weitere Neuigkeiten geben, werden wir euch selbstverständlich hier und auf allen bekannten Social Media Plattformen informieren.

18 Kommentare

Martin:

Es handelt sich dabei um den Locky Virus bzw. Ramsoftware.

mehr dazu hier:

http://www.ecommercekmu.de/index.php/warnung-viren-als-sipgate-fax-getarnt-neues-fax-von-034205-998306/

Michael Meß:

Ich habe die Mail auch bekommen und wäre auch fast darauf reingefallen.

Anscheinend haben die Betrüger nachgebessert und das „An“ Feld auch ausgefüllt mit der email-Adresse.

Auch die Dateinamen (Sowohl ZIP als auch Inhalt) sind bei mir anders.

clamscan (Linux) hat bei mir keinen Virus gefunden, also habe ich die ZIP-Datei ausgepackt und war verwundert, daß sie Javascript-Code enthält und habe dann erst mal gegoogled, worauf ich dann erfahren habe, daß die Mail nicht echt war, sondern von Betrügern geschrieben wurde und gefährlich ist.

Besonders gefährlich ist unter Windows da die Einstellung „Dateiendung bei bekannten Typen nicht anzeigen“, die ja bei Windows-Installation defaultmäßig an ist.

Und nicht jeder User weiß, daß Dokumente nicht in Javascript geschrieben werden. Immerhin gibt es ja Postscript, was so ähnlich heißt, aber was ganz anderes ist.

Bitte warnen Sie die Kunden auch noch mal per email, denn nicht jeder liest hier taglich das Blog. Nicht daß nachher doch noch einige Kunden darauf reinfallen und ihren Windows-PC verseuchen.

Vielleicht wäre es auch sinnvoll, wenn Sipgate sich einen PGP-Key zulegen würde, den Public-Key auf der Homepage veröffentlicht und Mails damit signiert.

Dann fällt sofort auf, wenn eine Mail nicht echt ist.

Dann hätte man einen Echtheitsbeweis.

anonym:

Woher haben die Kriminellen die RICHTIGEN Namen und Kundennummer????? Habt ihr eine Sicherheitslücke?

anonym:

Ich vermute hier auch sehr stark eine Sicherheitslücke bei Sipgate, anders können die keine Verbindung von Namen, Email und Kundennummer herstellen.

Andre:

@anonym: Die richtige Daten wurden wohl zusammen mit den Emailadressen eingekauft und stammen entweder aus vorherigen komprimierungen verschiedenster Dienste, oder weil Leutre sich bei dubiosen Gewinnspielen registrieren. Es handelt sich hier schlichtweg darum, dass die Erpresser den Namen und die Logos einer möglichst unbekannten Firma nutzen, die dennoch genügend Kunden hat, um seriös zu sein. Sprich die Daten kommen nicht von Sipgate selbst, sondern Sipgate Kunden sind quasi als Zufallsopfer dabei. Firmen können da nichts gegen tun, außer zu warnen, wenn sowas bekannt wird.

Wären die Daten Sipgate gestohlen worden wären weniger Leute betroffen und die Kundennumemrn würden stimmen. So ist es schlichtweg hoffen, dass sich genug Leute finden, die sich mit sowas nicht auskennen und den Anhang öffnen.

Morgen kann es bereits eine andere Firma sein, deren Logo und Namen auf diese Weise misbraucht werden.

Corinna:

Hallo anonym 1 & 2!

Vielleicht ist das Bild oben mißverständlich. Wir waren etwas in Eile ;) Es ist ein Bild von einer Mail die wirklich von uns kommt. Die Betrüger-Emails haben NICHT die richtige Kundennummer.

Die Daten stammen nicht von uns. Wir haben keine Sicherheitslücke. Die Spammer gehen irgendwelche Listen durch. Ich habe die Betrugsmail an 20 verschiedene, private Mail-Adressen bekommen (oder 1, je nach dem wie man „Catchall“ interpretiert ;), die alle nichts mit sipgate zu tun haben.

LG, Corinna

Thomas:

Frage an das sipgate Team: was ist ist wenn ich das ZIP File auf einem Mac versucht habe zu öffnen?

Michael:

@Thmas, der Virus betriftt nur Windows Systeme

David Hackl:

Hey! Warum setzt ihr keinen spf eintrag in eurem dns server mit hardfail Option? Das würde so ein Problem eindämmen

Meiser:

Bei mir kommen heute weder Phising-Mails an noch die von Sipgate selber… vielleicht prüft ihr das mal, könnte u. a. daran liegen, dass durch das Phishing der Sipgate Server auf einer Blacklist steht?? Keine Info über status.sipgate.de hierüber – schade!

Johanna:

Hey David, während wir SPF zwar für sinnvoll halten, ist die Kritik allgemein daran recht groß. Das führt auch dazu, dass viele Anbieter SPF Records weitestgehend ignorieren oder aber nur minimal in ihrer Spam-Bewertung heranziehen. Wir setzen aber tatsächlich für alle Domains, über die wir Mails versenden, einen SPF Record, bleiben aber vorerst bei der soft fail Variante. Die mitgebrachten Probleme können in unseren Augen höher sein als der eigentliche Nutzen.

Johanna:

Hallo Meiser, wir haben mittlerweile beobachtet, dass vereinzelt Anbieter Mails von unserer Absender-Adresse blockieren, allerdings nur für einige Stunden. Daran können wir leider vorerst nichts ändern. Vielen Dank für Deinen Hinweis. Wir haben die Info mittlerweile auch über status.sipgate.de kommuniziert. Sehr wahrscheinlich werden die Mails mit etwas Verzögerung noch zugestellt. Das liegt allerdings außerhalb unseres Einflussbereichs.

no-trace:

Und vor allem verschickt sipgate keine J(ava)Script-Datei, die dann irgendetwas Ausführbares nachladen soll.

Cronka:

Keine Firma würde eien Zip Datei verschicken, die eine Java Datei enthält. Leute, schaut doch allgemeint einfach mal auf die Größe der ZIP Datei´n. Ist die unter 1 MB ladet sie NICHT runter. Virus oder Trojaner Gefahr.

Felix Schwarz:

Johanna: Auch wenn ihr noch bei SPF zögert, würde ich euch ja DMARC ans Herz legen. Aus meiner Sicht ist DMARC insofern „besser“, weil:

1. reine Mail-Weiterleitungen (aka web.de) kein Problem sind, solange der Inhalt selbst nicht geändert wurde (DKIM stimmt ja immer noch)

2. die Absender-Domäne klar sagen kann, was bei Problem passieren soll (reject/quarantine/none).

Bei SPF weiß ich als Administrator nur, dass ein Host eigentlich nicht senden sollte. Aber es gibt eben zu viele Weiterleitungen ohne SRS usw. Zusätzliches Argument (imho) für DMARC: Gmail wird gefälschte Nachrichten verwerfen, wenn das im DMARC record so angegeben wurde.